Existe una gran posibilidad de que todos los que lean esta historia hayan tenido algún grado de interacción con una botnet que llamamos MyKings (y otros llaman DarkCloud o Smominru), lo sepan o no. Durante los últimos años, esta red de bots ha sido una fuente persistente de ataques oportunistas de grado molesto contra la fruta de Internet, que no alcanza el parche y que es muy baja. Probablemente esté golpeando su firewall en este momento. Ellos ciertamente no será la primera .

Esta botnet es un atacante implacablemente redundante, dirigido principalmente a servidores basados en Windows que alojan cualquiera de una variedad de servicios: MySQL, MS-SQL, Telnet, ssh, IPC, WMI, Escritorio remoto (RDP) e incluso los servidores que ejecutan cámaras CCTV almacenamiento.

Si bien se ha dicho mucho sobre los componentes individuales de la botnet, en un informe sobre MyKings que SophosLabs publica hoy , el director de investigación de amenazas Gabor Szappanos escribe que su objetivo es “proporcionar una imagen completa del funcionamiento de la botnet” mirando todas sus herramientas y comportamientos, globalmente.

Los ataques de los operadores de la botnet MyKings siguen un patrón predecible: la botnet intenta un ataque estable de diferentes ataques contra un servidor. Los servidores de Windows sin parches o con parches insuficientes pueden ser vulnerables a una amplia gama de ataques, cuyo objetivo es entregar un ejecutable de malware, la mayoría de las veces, un troyano llamado Forshare.

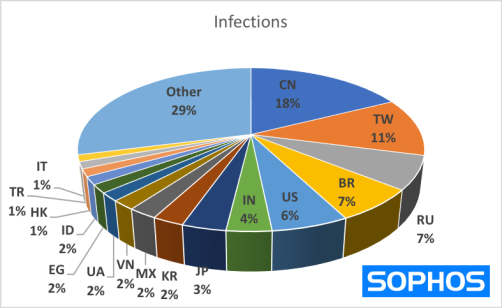

Los puntos finales infectados que observamos totalizaron unas 43900 direcciones IP únicas. Este número incluye solo aquellos puntos finales que tienen una dirección IP pública; no se contaron las direcciones internas (encontramos 10973 más usando rangos NAT internos) pero entonces tendríamos menos confianza en que estábamos contando computadoras únicas.

Los países con la mayor población de huéspedes infectados incluyen:

- China

- Taiwán

- Rusia

- Brasil

- Estados Unidos

- India

- Japón

La botnet ataca como si estuviera jugando en una competencia CTF: establece una cabeza de playa, luego elimina cualquier rastro de la competencia, elimina los indicadores de familias de malware competidoras y luego asegura la puerta que solía entrar detrás de sí misma.

Esta lista de eliminación es la forma en que MyKings busca e intenta finalizar los procesos o servicios de una variedad de herramientas de seguridad de punto final.

La redundancia también forma parte del patrón MyKings y desempeña un papel clave en su mecanismo de persistencia. MyKings tiene varios componentes, y cada uno de ellos realiza un procedimiento de actualización automática muy similar. Todo se repite varias veces, utilizando una variedad de combinaciones de comandos.

Incluso si la mayoría de los componentes de la botnet se eliminan de la computadora, los restantes tienen la capacidad de restaurarla a su máxima potencia simplemente actualizándose. Todo esto se organiza utilizando archivos RAR autoextraíbles y archivos por lotes de Windows. Uno de los componentes descargados es un archivo de extracción automática de WinRAR que crea dos archivos, n.vbs y c3.bat. Este archivo por lotes es la piedra angular de las operaciones de Mykings: muchas actividades se concentran en este único componente.

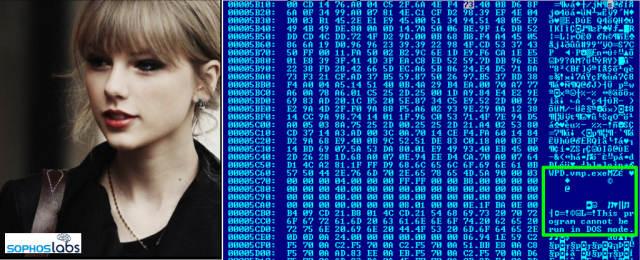

Los ataques a la red MyKings pasan por un refinamiento constante, por lo que cambian con el tiempo. Los delincuentes detrás de esta botnet prefieren usar código abierto u otro software de dominio público y tienen suficientes habilidades para personalizar y mejorar el código fuente existente. Por ejemplo, la botnet ha comenzado a experimentar con la ocultación de cargas útiles de malware a simple vista, almacenando el archivo en una imagen utilizando un proceso llamado esteganografía.

En esta imagen de muestra, un ejecutable de malware de Windows (identificable por sus bytes y texto característicos del encabezado MZ) aparece dentro de los datos de la imagen en una foto .jpg modificada de Taylor Swift. Los operadores de MyKings subieron este archivo de imagen de aspecto inocuo a un repositorio público, y luego lo usaron para entregar una actualización a la botnet.

MyKings también emplea de forma redundante varios métodos para establecer la persistencia en el host infectado: utiliza un kit de arranque, que inicia la botnet inmediatamente después del reinicio; establece claves de ejecución del Registro; y crea una serie de tareas programadas y escuchas WMI.

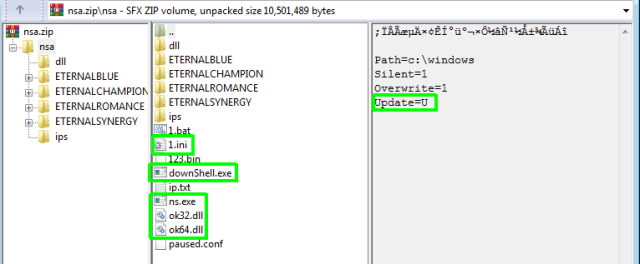

MyKings no se contenta con permanecer en su servidor de Internet por mucho tiempo. El malware aprovecha el exploit EternalBlue y otros exploits filtrados por Shadow Brokers. Lo sabemos porque la primera versión del paquete MyKings usaba un archivo comprimido que los nombraba a todos. Encontramos dos implementaciones muy diferentes de EternalBlue utilizadas en las campañas de MyKings.

La versión anterior, encontrada en agosto de 2018, se basó completamente en los archivos filtrados por Shadow Brokers, junto con las adiciones de MyKings. Fue literalmente llamado nsa.zip.

Es un archivo ZIP autoextraíble con un par de componentes personalizados insertados. El comentario está en chino y es el mismo que en el archivo .bat: “Los siguientes comentarios contienen comandos de script autoextraíbles”.

¿Para qué es todo?

Increíblemente, todo este esfuerzo se hizo para entregar uno de varios diferentes criptomineros Monero. Forshare se acostumbra a garantizar que los mineros estén funcionando.

Según los informes, los delincuentes que ejecutan la red de bots han ganado alrededor de 9,000 XMR durante su vida útil, que se estima en un valor de alrededor de $ 3 millones. El ingreso actual de MyKings es de aproximadamente $ 300 por día, principalmente debido a un tipo de cambio Monero más bajo.

Para obtener más información sobre la botnet y cómo funciona, lea MyKings: el crecimiento lento pero constante de una implacable botnet .

Por Gabor Szappanos Andrew Brandt